針對亞馬遜網絡服務 (AWS) Lambda 無服務器計算平台的首個惡意軟件已在野外被發現。

安全廠商發現首隻瞄準Amazon Web Service (AWS) Lambda無伺服器運算平台的惡意程式正在網路上流傳。

安全廠商Cado Labs 研究員 Matt Muir說,該惡意軟件在與之通信的域名之後被稱為“Denonia”,“該惡意軟件使用更新的地址解析技術來指揮和控制流量,以逃避典型的檢測措施和虛擬網絡訪問控制。

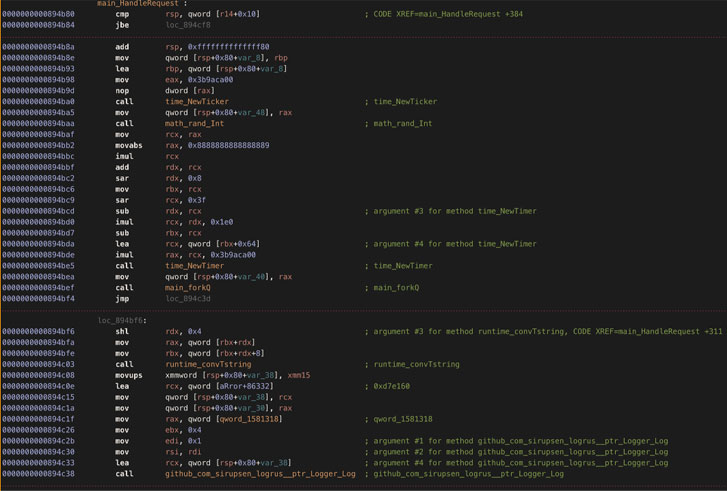

網絡安全公司分析的工件於 2022 年 2 月 25 日上傳到 VirusTotal 數據庫,名稱為“python”,並打包為 64 位ELF可執行文件。

但是,文件名用詞不當,因為 Denonia 是用 Go 編程的,並且包含 XMRig 加密貨幣挖掘軟件的定制變體。也就是說,初始訪問的模式是未知的,儘管懷疑它可能涉及 AWS Access 和 Secret Keys 的洩露。

該惡意軟件的另一個顯著特點是它使用基於 HTTPS 的 DNS ( DoH ) 通過隱藏加密 DNS 查詢中的流量來與其命令和控制服務器 (“gw.denonia[.]xyz”) 進行通信。

在與 The Hacker News 分享的一份聲明中,亞馬遜強調“Lambda 默認是安全的,AWS 繼續按設計運行”,違反其可接受使用政策 (AUP) 的用戶將被禁止使用其服務。

雖然 Denonia 被明確設計為針對 AWS Lambda,因為它會在執行之前檢查 Lambda 環境變量,但 Cado Labs 還發現它可以在標準 Linux 服務器環境中在它之外運行。

“研究人員描述的軟件沒有利用 Lambda 或任何其他 AWS 服務的任何弱點,”該公司表示。“由於該軟件完全依賴於以欺詐方式獲得的帳戶憑據,因此將其稱為惡意軟件是對事實的歪曲,因為它本身缺乏未經授權訪問任何系統的能力。”

然而,到目前為止,“python”並不是唯一出土的 Denonia 樣本,Cado Labs 發現了第二個樣本(名為“ bc50541af8fe6239f0faa7c57a44d119.virus ”),該樣本於 2022 年 1 月 3 日上傳到 VirusTotal。

“雖然第一個樣本相當無害,因為它只運行加密挖掘軟件,但它展示了攻擊者如何使用先進的雲特定知識來利用複雜的雲基礎設施,並預示著未來潛在的、更邪惡的攻擊,”穆爾說。